melanjutkan artikel sebelumnya tentang pembahasan DDoS Mitigation, kita membahas bagaimana melakukan mitigasi terhadap sebuah serangan DDoS ke server kita dengan cara manual dengan cara memblokir akses IP dari server yang terkena serangan DDoS, akibatnya server tersebut tidak bisa mengakses keluar (internet).

oleh karena it, DDoS Mitigation kali ini kita lakukan dengan cara pemblokiran secara otomatis menggunakan IPv4 DoS Policy sekaligus melakukan blacklist atau proses karantina terharap attacker atau penyerang menggunakan Quarantine.

Pengertian IPv4 DoS Policy

Fitur IPv4 DoS Policy pada Firewall Fortigate adalah fitur yang memungkinkan untuk melindungi jaringan dari serangan Denial of Service (DoS) yang menargetkan protokol IPv4. DoS merupakan serangan di mana penyerang mencoba membuat sebuah resource jaringan menjadi tidak tersedia bagi pengguna dengan cara membanjiri jaringan atau sistem dengan traffic yang sangat tinggi. Fitur ini secara umum dapat mengidentifikasi, mendeteksi, dan merespons serangan DoS pada tingkat protokol IPv4

Konfigurasi IPv4 DoS Policy

Membuat Policy

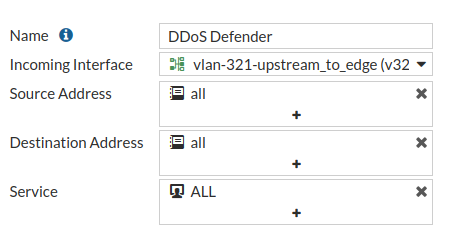

Untuk membuat policy baru, masuk ke menu IPv4 Dos Policy pada bagian Policy & Object kemudian pilih + Create New

lalu isikan field seperti diatas, untuk bagian Source, Destination, dan Service saat ini kita bisa isikan All saja, namun juga disesuaikan juga dengan kebutuhannya.

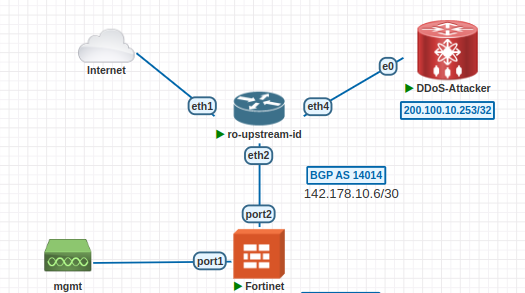

pastikan pada bagian Incoming Interface adalah port yang direct langsung ke router-upstream, pada kasus saat ini kita mengguakan interface vlan-321 yang ada di interface port2 fortigate, lebih jelasnya lihat gambar dibawah ini

Menentukan Policy

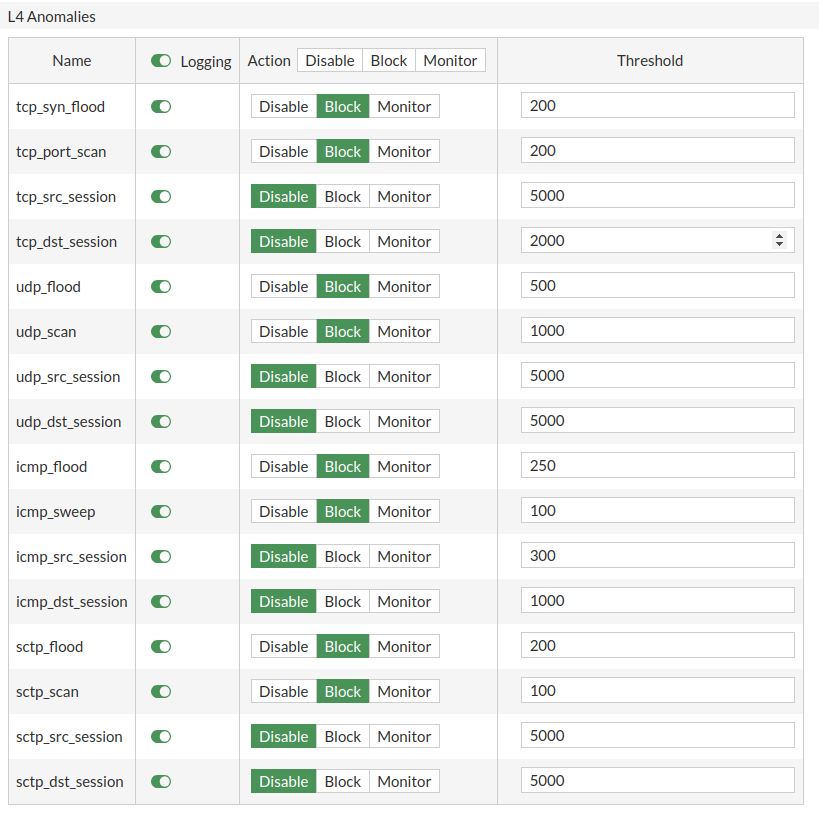

Langkah berikutnya adalah menentukan policy apa saja yang akan kita terapkan, pada halaman Add Policy akan menampilkan Tipe Serangan atau disebut Anomaly , kita bisa menentukan Action yang dilakukan apakah Disable, Block, atau Monitor, lihat gambar dibawah ini

Pengertian Action

Untuk opsi Disable, jika ada Anomaly terdeteksi maka tidak ada Action yang dilakukan, untuk opsi Block, jika ada Anomaly terdeteksi dan sudah mencapai Threshold yang ditentukan di sebelah kanan menu maka akan dilakukan Blocking, dan untuk opsi Monitor maka action yang dilakukan hanya Monitoring saja.

Pengertian Threshold

“Threshold” merupakan nilai ambang batas tertentu yang telah ditentukan. Ambang batas ini adalah suatu nilai yang digunakan untuk membandingkan dengan parameter tertentu yang terkait dengan lalu lintas jaringan atau perilaku, seperti jumlah koneksi, lalu lintas per detik, atau permintaan dalam waktu tertentu.

Ambang batas atau threshold ini memiliki peran penting dalam mendeteksi serangan Denial of Service (DoS) atau serangan serupa. Jika nilai parameter melebihi ambang batas yang telah ditetapkan, firewall akan menganggap bahwa ada serangan yang sedang terjadi atau terdeteksi. Ini adalah tanda bahwa situasi normal telah berubah, dan kemungkinan besar ada upaya menyerang jaringan dengan lalu lintas berlebihan atau aktivitas yang tidak biasa.

Menentukan Quarantine

Setelah kita menentukan Policy, kita juga akan mengkatifkan fitur auto-quarantine, dimana fitur ini akan melakukan karantina terhadap attacker, sehingga attacker tidak akan lagi bisa melakukan serangan.

untuk mengaktifkan fitur karantina, kita melakukan konfigurasi melalui terminal

FortiGate-VM64-KVM # config firewall DoS-policy

FortiGate-VM64-KVM (DoS-policy) # edit 1 --> ID Policy yang kita buat

FortiGate-VM64-KVM (1) # config anomaly --> Masuk ke Anomaly

FortiGate-VM64-KVM (anomaly) # edit udp_flood --> pilih anomaly

FortiGate-VM64-KVM (udp_flood) # set quarantine attacker

FortiGate-VM64-KVM (udp_flood) # set quarantine-log enable

FortiGate-VM64-KVM (udp_flood) # set quarantine-expiry 50d0h0m

FortiGate-VM64-KVM (udp_flood) # end

Lakukan pada anomaly lain yang di inginkan, pada saat set-quarantine terdapat expiry yang artinya, IP dari Attacker dikarantina selama 50 hari, setelah waktu yang ditentukan maka IP tersebut akan expired

Uji Coba

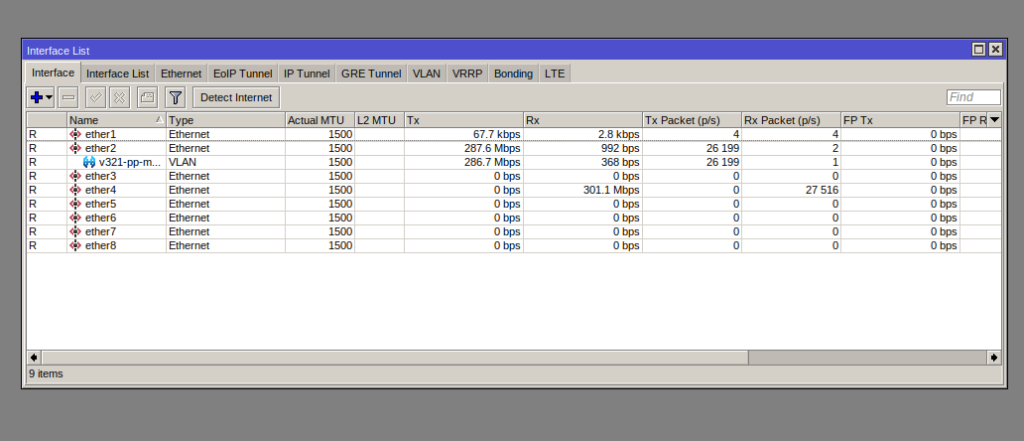

Selanjutnya kita akan melakukan uji coba dengan melakukan serangan ke arah server menggunakan hping3, lalu kita cek pada router-upstream

kita lihat traffic diatas terdapat paket sebanyak 26000 dengan traffic yang besar menuju ke ether2 yang mengarah ke firewall, menandakan serangan sedang dilakukan.

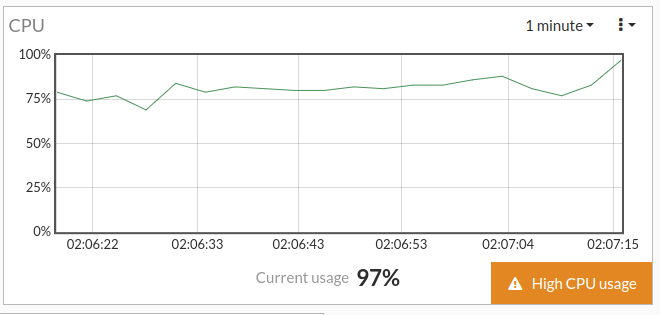

kemudian kita cek pada sisi firewall, pada menu dashboard akan terlihat CPU usage akan cenderung tinggi, lihat gambar dibawah ini

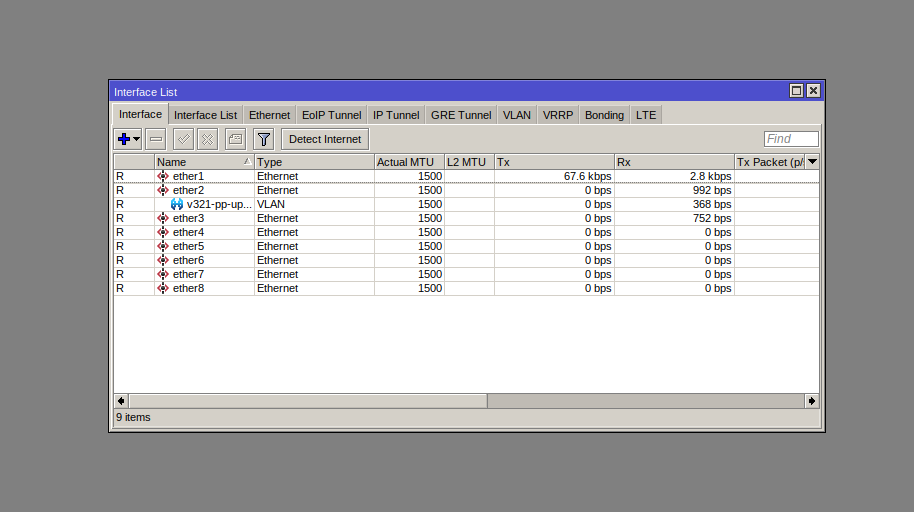

lalu kita cek apakah serangan sampai ke router-edge atau tidak, seperti yang kita lihat pada gambar dibawah ini, traffic tidak sampai masuk ke router-edge yang artinya, serangan tersebut dapat diblock oleh Firewall secara otomatis.

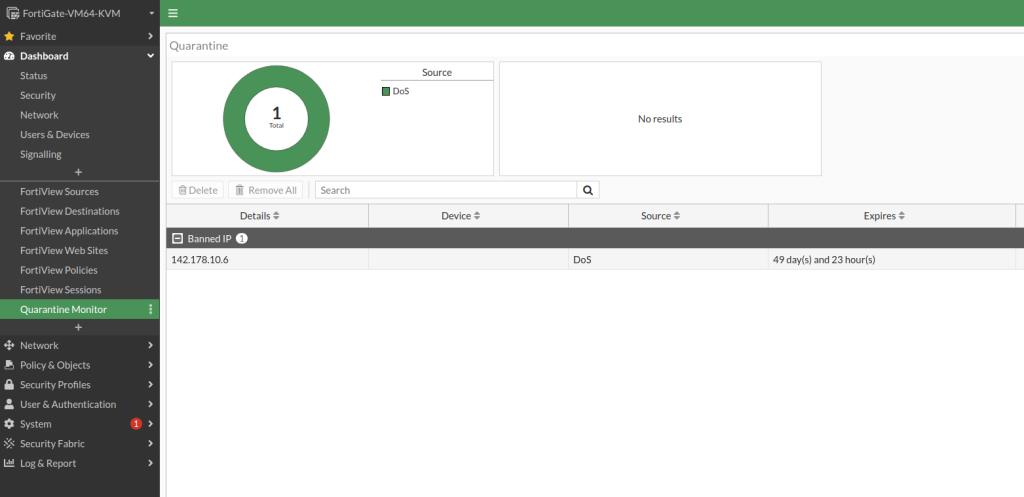

Lalu apakah Penyerang akan dimasuk karantina ? nah kita bisa cek di menu Quaratine Monitor

nah bisa kita lihat, IP dari attacker sudah terkarantina, dan Attacker tidak akan bisa menyerang ke server kita.

Catatan :

Sebagai catatan saja, proses blokir yang dilakukan akan tergantung dari interface outgoingnya serta beberapa konfigurasi tambahannya, dalam kasus ini IP yang dibanned adalah IP dari router-upstream, sehingga router-upstream tidak bisa mengakses router-edge dan efeknya adalah satu jaringan kita akan terblokir.

Kesimpulan

dengan menggunakan fitur IPv4 DoS Policy, kita akan lebih mudah dalam melakukan DDoS Mitigation , karena proses mitigasi akan secara otomatis.